摘要:配置交换机与防火墙是构建安全网络的关键步骤。交换机用于连接网络中的各个设备,通过合理配置可优化网络性能。防火墙则用于监控和管控网络流量,确保数据的安全性和隐私。构建安全网络时,需先确定网络需求和安全策略,然后配置交换机以优化网络架构,再设置防火墙来监控和过滤网络流量,最后进行安全测试和评估,以确保网络的安全性。

本文目录导读:

在网络技术日新月异的今天,交换机和防火墙作为企业网络的重要组成部分,发挥着不可替代的作用,交换机用于连接网络中的各个设备,实现信息的互通与共享;而防火墙则作为网络安全的第一道防线,负责监控和控制网络流量,保护网络资源不受未经授权的访问和攻击,本文将详细介绍交换机和防火墙的配置方法,以帮助企业更好地构建安全网络。

交换机的配置

1、初始配置

对交换机进行初始配置,包括设置交换机名称、密码、管理IP地址等,这些基本信息的设置有助于后续的网络管理和维护。

2、端口配置

根据网络需求,合理配置交换机的端口,为不同部门或业务划分VLAN(虚拟局域网),以实现数据的隔离和通信的安全,合理配置端口速率、双工模式等参数,以确保网络传输的稳定性和效率。

3、安全性配置

为了提高交换机自身的安全性,需要进行一系列安全性配置,启用交换机的访问控制列表(ACL)功能,限制非法设备的接入;开启端口安全功能,防止MAC地址欺骗和非法接入等。

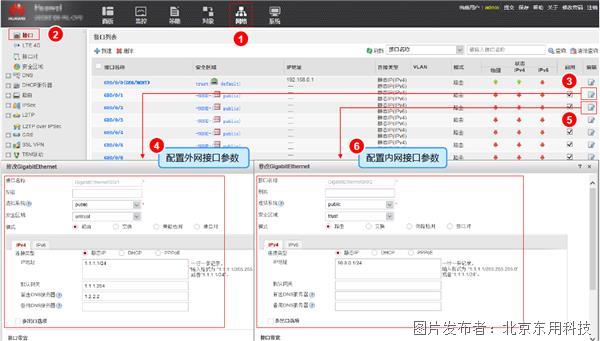

防火墙的配置

1、规则配置

防火墙的核心功能是规则配置,根据企业的网络安全策略,设置防火墙的访问规则,规则应包括允许和拒绝的网络流量,以及特定的端口和服务,这些规则应严格遵循企业的安全政策,确保网络资源的安全。

2、网络安全策略配置

除了基本的访问规则外,还需要配置网络安全策略,启用防火墙的入侵检测和防御系统(IDS/IPS),及时发现并拦截网络攻击;配置内容过滤功能,阻止恶意代码和不良信息的传播。

3、监控与日志配置

为了实时监控网络流量和防火墙状态,需要配置防火墙的监控功能,启用日志功能,记录防火墙的操作和事件信息,以便后续的安全审计和故障排查。

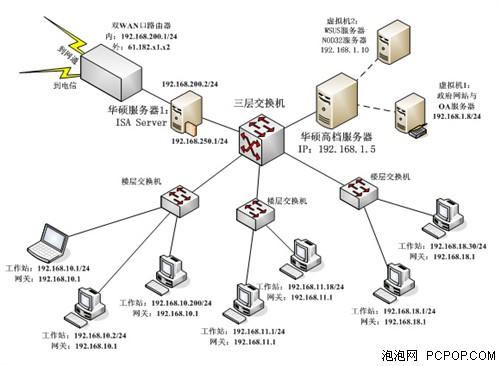

交换机与防火墙的联动配置

为了提高网络安全防护的效率和效果,需要将交换机与防火墙进行联动配置,当交换机检测到异常流量时,可以实时通知防火墙进行拦截;防火墙可以根据交换机的VLAN划分,对特定区域进行更加精细化的控制,这种联动配置需要交换机和防火墙支持相应的协议和功能,以实现信息的互通和协同工作。

优化与调整

在实际运行过程中,需要根据网络流量、安全事件等信息,对交换机和防火墙的配置进行优化和调整,根据网络流量的变化,调整访问规则和优化网络安全策略;根据安全事件的信息,加强薄弱环节的安全防护等。

交换机和防火墙的配置是构建安全网络的关键步骤,通过合理配置交换机和防火墙,可以实现网络资源的有效管理和保护,在实际应用中,需要根据企业的网络规模、业务需求和安全需求,进行具体的配置和优化,还需要定期检查和更新配置信息,以适应网络技术和安全环境的变化,希望本文能为企业网络管理员提供有益的参考和指导。

京公网安备11000000000001号

京公网安备11000000000001号 京ICP备11000001号

京ICP备11000001号